Système de détection préventive pour les noms de domaine et les sous-domaines

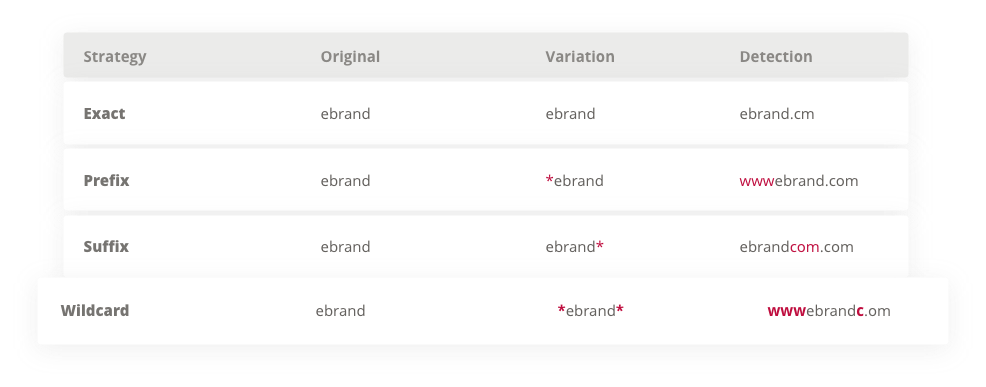

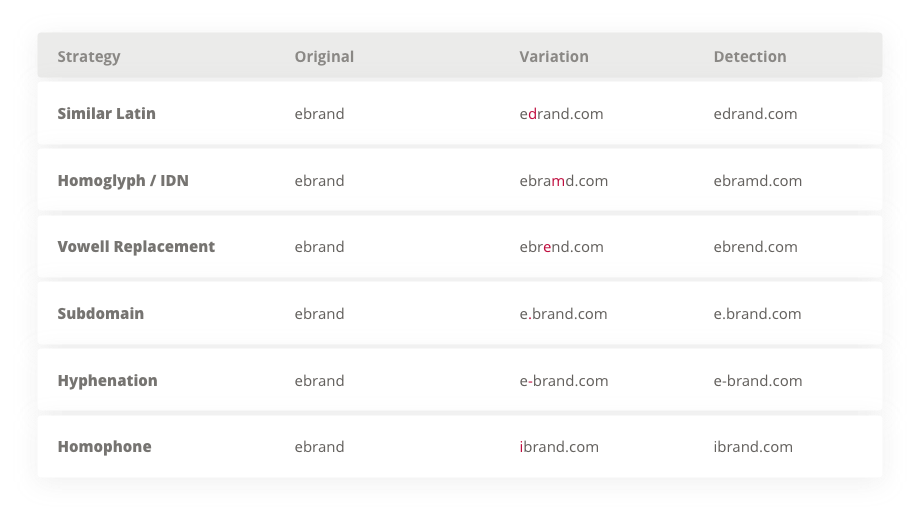

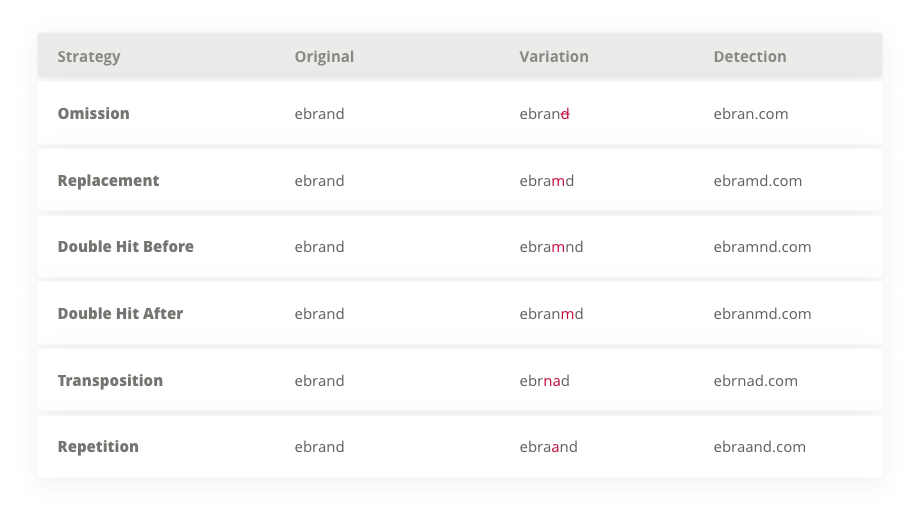

Conçue pour les professionnels de la sécurité qui ont besoin de données précises et exploitables en temps réel, XRAY Radar est la plateforme la plus complète qui soit pour lutter activement contre les utilisations malveillantes, telles que les attaques de phishing et les enregistrements non autorisés. Le paramétrage “sur mesure” des critères de détection et des alertes garantit une facilité d’utilisation et d’adaptation quel que soit le scénario d’attaque envisagé.